El control de acceso basado en la nube ayuda a proteger los edificios. Se están encontrando enfoques para equilibrar la seguridad con la privacidad.

Trazabilidad que facilita la obtención de listados de las personas presentes en una zona o recinto.

Descubre cómo los muros y las rejas de seguridad pueden mejorar la protección perimetral en hogares y empresas.

Estos cambios se están implementando para fortalecer los activos de las aerolíneas, los aeropuertos y la seguridad de los pasajeros, especialmente ante las crecientes amenazas a la seguridad.

Las funciones de tiempo y asistencia permiten que el sistema de seguridad de acceso controle el acceso y, al mismo tiempo, realice un seguimiento de la asistencia.

Las estadísticas indican que las empresas que invierten en sistemas de seguridad robustos tienen menores índices de incidentes delictivos, lo que se traduce en un ambiente de trabajo más seguro y una mayor confianza por parte de clientes y empleados.

¿Te has preguntado alguna vez cómo se asegura la protección de espacios importantes y sensibles? En un mundo donde la seguridad es una prioridad constante, las empresas de seguridad privada desempeñan un papel essential.

Es necesario prestar especial atención, si fuera oportuno, a la necesidad de controlar la asignación de permisos de acceso con privilegios que se salten y anulen la eficacia de los controles del sistema.

Es posible que también necesites here este sistema sin contacto para proporcionar una amplia variedad de API, de modo que puedas integrarlo fácilmente con cualquier sistema de presencialidad y videovigilancia existente.

De esta forma se garantiza una overall seguridad y fiabilidad en el acceso. Si quieres conocer con más detalle cómo funciona el control de acceso biométrico vocal puedes leer nuestro publish sobre “Control de accesos mediante biometría de voz”

Para ello, el particular de seguridad privada debe conocer los documentos válidos para la identificación y sus medidas de seguridad de forma que si una persona malintencionada enseña un documento falso, por ejemplo diciendo que es inspector de hacienda o trabajo, el vigilante lo descubra en el control de acceso y no le permita la entrada.

La inversión inicial de los sistemas de control de acceso biométricos, implican incorporar dispositivos como escáneres, un software program especializado para gestionar y almacenar los datos biométricos y la conexión a crimson y luego contar con la actualización del software package y reemplazo de equipos.

Esa misma tecnología que United states of america el teléfono móvil, con huella electronic o desbloqueo facial, puede abrir la puerta. La tecnología biométrica de reconocimiento facial se puede aprovechar para identificar a delincuentes, criminales o terroristas conocidos con la ayuda de una cámara de vigilancia. También se puede utilizar para identificar personas en los alrededores del edificio y generar una alerta si un sujeto en vigilancia entra o sale del edificio.

Es necesario establecer, documentar y revisar la política de control de accesos en base a las necesidades de seguridad y de negocio en la empresa

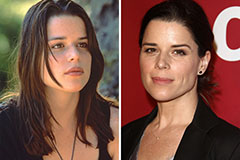

Neve Campbell Then & Now!

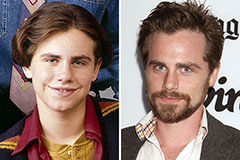

Neve Campbell Then & Now! Rider Strong Then & Now!

Rider Strong Then & Now! Devin Ratray Then & Now!

Devin Ratray Then & Now! Heath Ledger Then & Now!

Heath Ledger Then & Now! Brooke Shields Then & Now!

Brooke Shields Then & Now!